了解飞行时间

基于恒定的光速,飞行时间 (ToF) 计算使用信号传播时间来确定距离。图 1 基本说明了 ToF 计算如何在配备 UWB 的任何两个设备(例如汽车和遥控钥匙)之间进行。

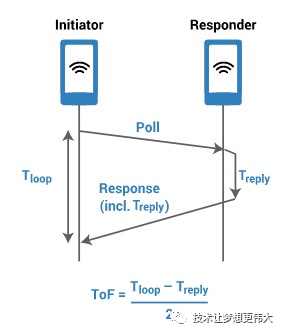

如何计算超宽带飞行时间如下图:

为了计算 ToF,我们测量了信号从 Initiator 到 Responder 再回到 Initiator 的往返时间,然后,我们减去 Responder 中的已知处理时间并将其除以 2,得到仅在一个方向上的 ToF 传播时间,为了确定两个设备之间的距离,ToF 乘以光速。

由于 UWB 信号是如此独特且易于接收,即使在多径环境中,也更容易以高度确定性来准确识别脉冲何时离开和到达。

UWB 可以以极高的重复率准确跟踪脉冲,因此即使在 10 厘米以内的非常近的范围内也可以进行细粒度的 ToF 计算。

Wi-Fi 和蓝牙标准也尝试测量距离,但迄今为止的结果将 ToF 计算的准确性限制在 1 到 5 米之间。

另一个降低 Wi-Fi 和蓝牙读数准确性的因素是它们在多路径环境中的性能,调制正弦波的多径分量在测量 ToF 时会产生不准确的定时事件,只能以复杂的方式分离,这使得提供比1m更精确的测量非常困难。

需要注意的是,ToF 计算本身决定了距离,而不是方向,然而,ToF 图通常绘制成圆形,因为 UWB 响应信号还包含到达角 (AoA) 信息。

通过正确的天线设置和计算,AoA 可以确定该圆上非常准确的位置,即目标设备所在的角度。

在 AoA 阵列中的每个天线处,到达时间存在微小但可辨别的差异,因为接收到每个脉冲的测量相位,记录每个信号的到达时间和相位,然后用于几何计算,类似于三角测量,通过它可以准确地确定接收信号的角度。

这与 Wi-Fi 和蓝牙相比具有显著的优势,它们也可以与扇区天线阵列一起使用,但缺少某些时间元素并且在更长的波长 2.4GHz ISM 频段上运行会产生不太准确的结果。

保护 TOF 计算

十多年前发布的原始 UWB 测距标准 802.15.4a 并没有像今天发布那样强调安全性。因此,基于 802.15.4a 版本的 ToF 计算可能容易受到距离操纵的影响。

如果一个人可以干扰时间戳或 ToF 计算的其他方面,那么他或她可以更改邻近度计算,这是安全访问应用程序的一个严重问题,包括免提访问控制,其中诱使系统认为授权用户在他们不在附近时可以触发锁在不应该打开时打开。

在测试 4a 标准时,研究人员发现攻击者可以将 UWB ToF 计算的测量距离减少多达 140 米,概率高于 99%。

该漏洞与 IEEE 802.15.4a 版本的物理层或 PHY 有关。对这一漏洞的担忧是促使修订 UWB 标准开发的部分原因,该标准称为 IEEE 802.15.4z,该标准已接近完成。

提高超宽带的安全性

IEEE 802.15.4z HRP UWB PHY 将加扰时间戳 (STS) 字段添加到数据包中。

这个想法是通过向 PHY 数据包添加加密密钥和数字随机性来防止与 ToF 相关的数据可访问或可预测,这有助于对抗各种外部攻击,包括上面提到的那些使用原始 UWB PHY 的确定性和可预测性来操纵距离读数的攻击,更新后的方法提供了针对蛮力攻击的最佳保护,该攻击还旨在操纵距离测量。

STS 字段由一组伪随机二进制相移键控 (BPSK) 调制脉冲组成, BPSK 调制序列的伪随机性由密码安全的伪随机数发生器确保,由于序列的伪随机性,没有周期性,因此允许接收器产生可靠、高度准确和无伪影的信道延迟估计。

为了对 STS 进行有效解码,接收器需要在接收开始之前在本地获得序列的副本,满足这一要求是更高层 STS 种子管理的责任,这种管理现在属于其他建立在 IEEE 规范之上的行业组织的范围内。

IEEE 802.15.4z 修正案为传统 UWB 无线电的所有已知攻击增加了 PHY 级保护,从安全角度来看,UWB 更加稳健,更不易受到攻击。