发布日期:2022-10-09 点击率:101

导读: 美国密歇根大学(University of Michigan)的一个研究小组认为,智能手机和其他消费性电子产品中广泛部署的电容式MEMS加速度计很容易遭到“瞒骗”而提供错误的读数——这正是绕过嵌入式系统安全的一种方式。

美国密歇根大学(University of Michigan)的一个研究小组认为,智能手机和其他消费性电子产品中广泛部署的电容式MEMS加速度计很容易遭到“瞒骗”而提供错误的读数——这正是绕过嵌入式系统安全的一种方式。

为了提高安全性,微处理器周围通常包含许多软件保护层,同时为编码提供密钥加密的硬件支持,以及保持数据与通讯的隐密性。然而,这些努力主要都在于克服黑客利用有线或无线通信通道的威胁,鲜少顾及或完全忽略来自本地传感器的数据有效性。

密歇根大学的研究小组认为,嵌入式系统与物联网(IoT)市场的快速成长,以及传感器的广泛部署,意味着传感器周围缺少安全性已经成为安全防护上的隐忧了。

密歇根大学计算机科学和工程博士研究生Timothy Trippel在最近发表的文章中描述,利用各种频率和强度的音频音调,可能从加速度计中产生错误的读数。研究人员指出,其关键在于找到MEMS结构的谐振音频,并以该频率使用声音瞒过对动作的预期响应。

研究人员从五家制造商共20款不同型号的MEMS加速度计中确认谐振频率。然后再用声音“瞒骗”过系统而向微处理器传递错误的传感器读数。Trippel的研究团队强调,随着无人机与自动驾驶车等应用中部署加速度计变得越来越普遍,模拟组件、MEMS与传感器易于被“骇入”的弱点,显然成为安全上的一大漏洞,而必须尽快填补这个缺口。

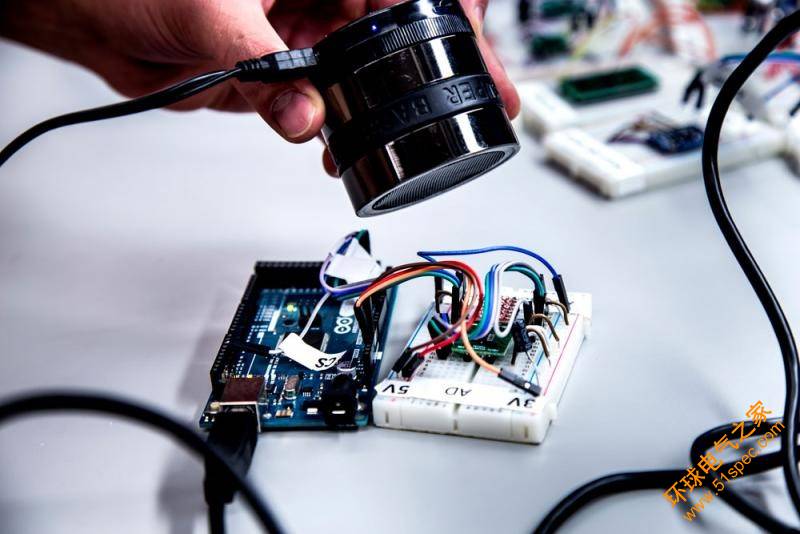

研究人员展示,只需使用5美元的扬声器,就能“愚弄”硬件传感器(加速度计),让黑客存取系统的其他部份(Sources:University of Michigan)

由密歇根大学计算机科学与工程系副教授Kevin Fu带领的研究团队使用精确、调谐声调,瞒过15种不同的加速度计模式,进入登入动作。这种方式提供了一种进入设备的“后门”,让研究人员得以控制系统的其他方面。

尽管已知一些健身腕带的准确性普偏不足,研究人员使用音频扬声器在Fibit灌注大量的虚拟步数。研究人员并用音乐档案控制Android应用程序信任的加速度计,从而控制遥控车。

利用声波骇入智能手机中的加速度计器,就能控制以手机驱动的遥控车(Sources:University of Michigan)

研究团队并联系了几家MEMS制造商,希望能协助提出消除这些问题的方式。研究团队开发了两种得以减少漏洞的软件防御途径;同时,密歇根大学正寻求为该技术申请专利,以及与商业伙伴合作,协助将该技术推向市场。

来源:网络 责任编辑:YOYO

加载中...

下一篇: 断路器、隔离开关、接

上一篇: 索尔维全系列Solef?PV